Bảo mật dữ liệu là một trong những vấn đề được quan tâm hàng đầu trong thế giới công nghệ hiện nay. Với sự phát triển của internet và sự tăng trưởng của số lượng dữ liệu được trao đổi trên mạng, việc bảo vệ thông tin cá nhân ngày càng trở nên quan trọng hơn bao giờ hết. Mã hóa là một trong những công cụ hiệu quả để bảo vệ thông tin cá nhân, trong bài viết này chúng ta sẽ cùng tìm hiểu về mã hóa 1 chiều và 2 chiều cũng như giới thiệu về mã hóa 1 chiều bằng Bcrypt trong C#.

1. Mã hóa một chiều và mã hóa hai chiều

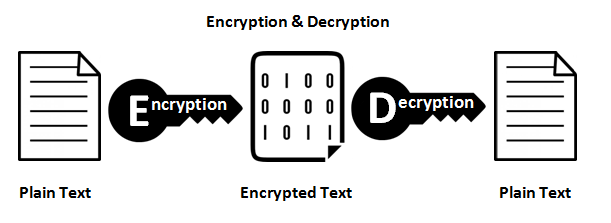

🔁 Mã hóa 2 chiều

Ưu điểm

Mã hóa 2 chiều cho phép giải mã dữ liệu ngược lại thành dữ liệu gốc, giúp cho người dùng dễ dàng sử dụng dữ liệu mà không phải giải mã bằng tay. Ngoài ra, mã hóa 2 chiều cũng cho phép người dùng thực hiện các tính năng phức tạp như mã hóa dữ liệu với mật khẩu.

Nhược điểm

Mã hóa 2 chiều không an toàn cho việc mã hóa mật khẩu và thông tin nhạy cảm. Vì dữ liệu có thể được giải mã trở lại, bất kỳ ai có quyền truy cập vào mã hóa dữ liệu đó đều có thể truy cập được dữ liệu gốc. Hơn nữa, các thuật toán mã hóa 2 chiều không phải là an toàn tuyệt đối, vì vậy dữ liệu của bạn có thể bị tấn công bởi các hacker chuyên nghiệp.

🔀 Mã hóa 1 chiều

Ưu điểm

Mã hóa 1 chiều được sử dụng rộng rãi để mã hóa mật khẩu, đảm bảo tính bảo mật cao của dữ liệu. Với mã hóa 1 chiều, dữ liệu được mã hóa trở thành một chuỗi dữ liệu đầu ra bất khả giải mã, không thể giải mã trở lại thành dữ liệu gốc. Mã hóa 1 chiều cũng đảm bảo tính duy nhất của dữ liệu, đảm bảo rằng cùng một dữ liệu đầu vào luôn cho ra cùng một kết quả đầu ra.

Nhược điểm

Mã hóa 1 chiều không cho phép giải mã dữ liệu trở lại thành dữ liệu gốc, điều này đôi khi là không tiện lợi cho người dùng. Nếu bạn muốn sử dụng dữ liệu đã được mã hóa để thực hiện các tính năng phức tạp, bạn sẽ cần giải mã dữ liệu đó bằng một phương pháp khác.

▶️ Để minh họa rõ hơn về ưu và nhược điểm của mã hóa 1 chiều và 2 chiều, ta có thể tham khảo ví dụ sau:

Ví dụ 1: Mã hóa mật khẩu.

Để bảo vệ tài khoản của người dùng, mật khẩu của họ cần được mã hóa để tránh bị đánh cắp. Trong trường hợp này, mã hóa 1 chiều được sử dụng rộng rãi để mã hóa mật khẩu người dùng. Bằng cách sử dụng một thuật toán mã hóa như SHA-256, mật khẩu của người dùng được mã hóa trở thành một chuỗi dữ liệu đầu ra bất khả giải mã. Khi người dùng đăng nhập vào hệ thống, hệ thống sẽ mã hóa mật khẩu mà người dùng nhập vào và so sánh với mật khẩu đã được mã hóa lưu trữ trong cơ sở dữ liệu. Nếu hai chuỗi dữ liệu này khớp nhau, người dùng được cho phép truy cập vào hệ thống.

Ví dụ 2: Mã hóa dữ liệu cá nhân.

Trong một ứng dụng giao dịch tài chính, dữ liệu cá nhân của người dùng bao gồm thông tin tài khoản ngân hàng, số thẻ tín dụng và các thông tin nhạy cảm khác. Trong trường hợp này, mã hóa 2 chiều được sử dụng để bảo vệ dữ liệu khỏi việc bị đánh cắp. Dữ liệu cá nhân của người dùng sẽ được mã hóa trước khi được lưu trữ trên máy chủ và sau đó được giải mã bởi ứng dụng khi người dùng yêu cầu truy cập. Với mã hóa 2 chiều, người dùng có thể sử dụng các tính năng phức tạp như tìm kiếm và sắp xếp dữ liệu một cách dễ dàng và thuận tiện.

Tuy nhiên, khi sử dụng mã hóa 2 chiều, người quản trị hệ thống phải đảm bảo rằng khóa mã hóa được bảo vệ chặt chẽ và không bị lộ ra bên ngoài. Nếu khóa mã hóa bị đánh cắp, tất cả dữ liệu được mã hóa bằng khóa đó sẽ bị tiết lộ cho kẻ tấn công.

2. Mã hóa mật khẩu một chiều Bcrypt trong C#

BCrypt là một thư viện mã hóa dùng để mã hóa mật khẩu hoặc các thông tin nhạy cảm khác trong ứng dụng. BCrypt được sử dụng phổ biến trong nhiều ngôn ngữ lập trình, trong đó bao gồm cả C#.

BCrypt cung cấp phương thức mã hóa 1 chiều (one-way hashing), có nghĩa là mật khẩu hoặc thông tin nhập vào sẽ được mã hóa thành chuỗi ký tự không thể giải mã ngược trở lại. Tức là, người dùng không thể phục hồi mật khẩu ban đầu từ chuỗi mã hóa được lưu trữ trong cơ sở dữ liệu.

Một trong những ưu điểm lớn của BCrypt là khả năng đối phó với các cuộc tấn công từ điển (dictionary attacks) hoặc tấn công brute-force (thử tất cả các mật khẩu có thể). Điều này được đảm bảo bởi tính chất của thuật toán mã hóa BCrypt, với việc sử dụng hàm salt (muối) và việc thêm vào một độ khó tính toán (computational complexity) vào quá trình mã hóa.

Hàm salt được sử dụng để thêm dữ liệu ngẫu nhiên vào chuỗi đầu vào trước khi mã hóa. Điều này giúp tăng tính bảo mật bằng cách đảm bảo rằng mỗi mật khẩu có thể mã hóa thành chuỗi khác nhau. Do đó, các tấn công từ điển sẽ không hiệu quả vì các chuỗi mã hóa của các mật khẩu khác nhau sẽ không giống nhau.

Ngoài ra, BCrypt còn sử dụng một giá trị “cost factor” để tăng độ phức tạp tính toán trong quá trình mã hóa. Điều này đảm bảo rằng các tấn công brute-force sẽ trở nên rất khó khăn vì nó sẽ yêu cầu nhiều thời gian tính toán để thử hết các mật khẩu có thể.

3. Hướng dẫn sử dụng BCrypt trong C#

Để sử dụng BCrypt trong C#, trước tiên chúng ta cần cài đặt thư viện BCrypt.Net. Có thể cài đặt thư viện bằng cách sử dụng gói NuGet, hoặc tải mã nguồn từ trang chủ của BCrypt và thêm vào dự án C#.

Sau khi đã cài đặt thành công, chúng ta có thể sử dụng BCrypt để mã hóa mật khẩu như sau:

using BCrypt.Net;

string password = "MyPassword123";

string hashedPassword = BCrypt.Net.BCrypt.HashPassword(password);

Trong đoạn mã trên, chúng ta sử dụng phương thức HashPassword của lớp BCrypt để mã hóa mật khẩu. Kết quả trả về là chuỗi đã được mã hóa.

Lưu ý rằng, trong quá trình mã hóa, BCrypt sẽ tự động tạo ra giá trị “salt” và “cost factor” mặc định. Nếu muốn sử dụng giá trị tùy chỉnh cho salt hoặc cost factor, chúng ta có thể truyền các tham số tương ứng vào phương thức HashPassword như sau:

using BCrypt.Net;

string password = "MyPassword123";

string salt = BCrypt.Net.BCrypt.GenerateSalt();

int costFactor = 10; // Giá trị mặc định của cost factor là 10

string hashedPassword = BCrypt.Net.BCrypt.HashPassword(password, salt, costFactor);

Trong đoạn mã trên, chúng ta sử dụng phương thức GenerateSalt của lớp BCrypt để tạo giá trị salt ngẫu nhiên. Sau đó, chúng ta truyền giá trị salt và cost factor tùy chỉnh vào phương thức HashPassword.

Sau khi mật khẩu đã được mã hóa, chúng ta có thể lưu trữ chuỗi mật khẩu đã được mã hóa trong cơ sở dữ liệu hoặc tệp tin v.v… Khi người dùng đăng nhập vào hệ thống, chúng ta sẽ lấy chuỗi mật khẩu đã được mã hóa từ cơ sở dữ liệu và thực hiện xác thực mật khẩu bằng cách sử dụng phương thức BCrypt.Verify().

Phương thức Verify() sẽ kiểm tra xem mật khẩu nhập vào có khớp với chuỗi mật khẩu đã được mã hóa hay không. Dưới đây là một ví dụ minh họa:

string password = "MyPassword123";

string hashedPassword = "..." // lấy chuỗi mật khẩu đã được mã hóa từ cơ sở dữ liệu

bool isPasswordMatch = BCrypt.Verify(password, hashedPassword);

Ở đây, phương thức Verify() sẽ kiểm tra xem mật khẩu nhập vào password có khớp với chuỗi mật khẩu đã được mã hóa hashedPassword hay không và trả về giá trị true hoặc false tương ứng.

Tuy nhiên, để đạt được tính bảo mật tối đa, chúng ta cần lưu trữ chuỗi mật khẩu đã được mã hóa trong cơ sở dữ liệu với độ dài đủ lớn, để tránh việc bị tấn công bằng cách thử lần lượt các mật khẩu có thể có.

Ngoài ra, để tăng tính bảo mật của hệ thống, chúng ta nên sử dụng các tham số tùy chọn của phương thức HashPassword(). Ví dụ, tham số workFactor cho phép chúng ta thiết lập độ phức tạp của thuật toán mã hóa, càng cao thì thuật toán mã hóa sẽ càng chậm và an toàn hơn. Ngoài ra, chúng ta cũng có thể sử dụng các tham số khác như hashType để thiết lập kiểu mã hóa, saltSize để thiết lập độ dài của chuỗi muối, v.v…

Trên đây là một số thông tin về mã hóa 1 chiều Bcrypt trong C# và cách sử dụng thư viện Bcrypt.Net để thực hiện việc mã hóa và xác thực mật khẩu. Hy vọng rằng bài viết sẽ giúp các bạn hiểu thêm về cách bảo vệ thông tin cá nhân của người dùng trong các ứng dụng. Nếu bạn có bất kỳ thắc mắc nào, hãy để lại bình luận bên dưới, ATool sẽ cố gắng trả lời trong thời gian sớm nhất.

Cảm ơn các bạn đã đọc bài viết của ATool!

Bài viết nội dung dễ hiểu, rất hữu ích. Mong add có thêm nhiều bài viết và Tool mới để cùng phát triển cộng đồng người dùng Revit nhé!

Mình cảm ơn bạn nhé!

Thanks pro, quá đỉnh luôn!